Computerhardware – Wikibooks, Sammlung freier Lehr-, Sach- und Fachbücher

Mobile Dienste / Sicherheit: Nokia kippt Sparten Security-Appliances und mobile Lösungen für Geschäftskunden

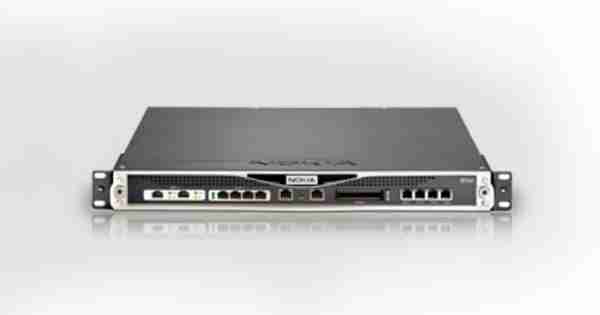

Die Appliance IP390 ist für die Anbindung von Außenstellenan das Corporate Network zuständig. Den Bereich Sicherheits-systeme will Nokia an einen Investor verkaufen.

Auf das Geschäft mit Endkunden aus dem Consumer-Bereich will sich Nokia konzentrieren. Deshalb gibt der finnische Konzern das Geschäft mit Sicherheits-Hardware und eigenen »Business-Mobility«-Lösungen auf.

Felder wie Online-Musik- und -Spiele-Portale sowie die dazu gehörigen Mobiltelefone für Consumer wird Nokia künftig in den Mittelpunkt seines Geschäfts stellen. Das Engagement im Bereich Business-Lösungen will der finnische Hersteller folgerichtig zurückfahren.

Ein »Opfer« ist die Sparte Security-Appliances. Für sie sucht Nokia derzeit einen Käufer. Der Bereich soll an einen Investor verkauf werden. Die Verhandlungen laufen noch, seien aber in einem fortgeschrittenen Stadium, so Niklas Savander, Vice President Services and Software bei Nokia.

Zum Produktportfolio der Sicherheitssparte gehören die Firewall- und Unified-Threat-Management-Systeme der »IP«-Serie. Hinzu kommen VPN-Gateways für die sichere Anbindung von Außenstellen an das Firmennetz.

Kooperationen statt Eigenentwicklungen

Auch bei mobilen Business-Lösungen wird es einen Schnitt geben. So wird Nokia die Entwicklung aller Produkte einstellen, die hinter der Firmen-Firewall angesiedelt sind. Zwar nannte das Unternehmen nicht die Namen der Lösungen, doch dürfte es sich um die »Intellisync«-Linie handeln.

Sie besteht unter anderem aus Komponenten für den Zugang zu Firmen-E-Mails über Mobilfunknetze (»Wireless E-Mail«) und »Intellisync Application Sync« für das Synchronisieren von Daten zwischen Mobilgeräten und Firmenrechnern.

Stattdessen setzt Nokia auf die Kooperation mit Firmen wie Microsoft . Lösungen wie »Exchange Activesync« für den Fernzugriff auf Daten und E-Mails werden hauseigene Produkte ersetzen. Nokia-Smartphones wie das E71 unterstützen bereits die Software von Microsoft, einschließlich Funktionen wie Push-E-Mail.

Ein weiterer Partner ist Cisco Systems . Mit diesem Unternehmen wird Nokia auf den Sektoren Unified-Communications und drahtlose Netze zusammenarbeiten.

Please enable JavaScript to view the comments powered by Disqus.

Kein Geschlechterkampf bei der Sicherheit: Hardware-Lösung schützt Betriebssysteme zuverlässig vor Cyber-Crime

www.digittrade.de

www.digittrade.de

Teutschenthal - Laut einer Studie des Softwareherstellers PC Tools unter männlichen und weiblichen Internet-Nutzern wissen mit 96,2 und 88,1 Prozent Männer wie Frauen etwas mit dem Begriff "Spam" anzufangen, jedoch können nur noch knapp die Hälfe der Damen - im Gegensatz zu 84,4 Prozent der Männer - erklären, worum es sich bei "Phishing" handelt. Weitgehende Ahnungslosigkeit herrscht dagegen beim Thema Bots: Zwar wissen mit 34,2 Prozent (weiblich: 11,4 Prozent) deutlich mehr männliche Befragte, worum es sich hierbei handelt. "Aber gerade Botnetze sind so gefährlich, da sie in der Regel völlig unbemerkt den eigenen PC infizieren und von dort aus vertrauliche Daten abfischen, Malware verbreiten oder Spam-Mails versenden", macht Manuela Gimbut, Geschäftsführerin der DIGITTRADE GmbH () aufmerksam.Damit Internetkriminalität durch Ahnungslosigkeit nicht weiter an Fahrt gewinnt und die einen wie die anderen sicher surfen, hält der Hersteller von Computer- und Entertainmentprodukten mit der Juzt-Reboot® Data Recovery-Karte W7 1.0 eine einfache Hardwarelösung bereit, die unerwünschte Eindringlinge zuverlässig vom Betriebssystem fernhält. Die Data Recovery-Karte ist dabei die erste Hardwarelösung, die Datensicherung und Systemwiederherstellung miteinander kombiniert - und das vom Moment des Einschaltens eines PCs an und ohne, dass Hacker oder Programme die Hardwarelösung ausschalten können. "Mittels Juzt-Reboot® wird das Betriebssystem effektiv vor Viren, Würmern, Trojanern und Bots geschützt, da diese bei jedem Neustart aus einem dem Betriebssystem vorgeschalteten Puffer entfernt werden können," erklärt Manuela Gimbut.So legt die Data Recovery-Karte auf der Festplatte zum einen ein Backup des Systems und zum anderen einen Puffer von maximal vier Gigabyte an. In diesen werden sämtliche Änderungen, Einstellungen und Daten geschrieben. Bei jedem Neustart des PCs ist es dann am Anwender selbst, zu entscheiden, ob diese Daten gelöscht, im Puffer behalten oder in das Backup des Systems übernommen werden sollen. "Die damit zusammenhängenden Funktionen können separat mit einem Passwort geschützt werden, damit nur der Administrator darüber entscheiden kann, was mit den Daten geschieht", informiert Gimbut.Juzt-Reboot® überwacht zudem automatisch das BIOS und sichert die BIOS-Einstellungen: Ohne Zustimmung des Administrators kann somit Hardware weder ausgetauscht noch verändert werden. Juzt-Reboot® erkennt übrigens bereits den Versuch, Einstellungen im BIOS zu verändern und stellt daraufhin automatisch die alten Einstellungen wieder her.Vom 1. bis 5. März ist DIGITTRADE auch auf der CeBIT in Hannover, in der Security World Halle 11 am Stand 44. Dort stellt das Unternehmen die mobile Datensicherheit in den Mittelpunkt und präsentiert hochsichere, verschlüsselte Speichermedien für Privatanwender wie Unternehmen und Behörden.Weitere Informationen unter

Computerhardware – Wikibooks, Sammlung freier Lehr-, Sach- und Fachbücher

Was steht in diesem Buch? In diesem Buch geht es um Hardware-Grundlagen. Beschreibungen von konkreten, aktuellen Bauteilen haben hier nichts zu suchen, denn durch die rasante technische Entwicklung wären die Details viel zu schnell veraltet. Andererseits sollen Kapitel über veraltete Technologien (wie z. B. Zip-Laufwerke) erhalten bleiben: für geschichtlich Interessierte und weil neue Technologien fast immer eine Weiterentwicklung und Kombination älterer Technologien sind. Es wird die Hardware von PC-Systemen beschrieben, aber viele hier beschriebene Hardware-Komponenten werden auch in Kfz-Bordcomputern, Navis, Spielkonsolen, Apple-Macintosh-Computern, Smartphones, Tablets und IBM-Großrechnern verwendet. Bezüglich des verwendeten Betriebssystems ist das Buch weitgehend neutral und soll für Benutzer von Windows, Linux und anderen Betriebssystemen nützlich sein. Für wen ist dieses Buch? Das Buch ist aus Unterrichtsmaterial entstanden, das in der Lehrlingsausbildung (IT-Berufe) sowie in Lehrgängen für Apothekerinnen, Anwälte und Steuerberater verwendet worden ist. Um den sehr unterschiedlichen Anforderungen dieser Teilnehmergruppen entgegenzukommen, wurde die folgende Struktur gewählt: Dieses Buch „Computerhardware“ ist das umfangreichere, detailliertere.

ist das umfangreichere, detailliertere. Die Grundlagen-Kapitel wurden zu einem separaten Anfängerbuch Computerhardware für Anfänger zusammengestellt. Es enthält auf etwa 120 Seiten das Grundwissen, das jeder Benutzer eines Computers haben sollte. In diesem Buch für (Hardware)-Anfänger wurde größter Wert darauf gelegt, dass es für jeden verständlich ist und nur geringe technische Kenntnisse vorausgesetzt werden. Zusammenarbeit Rechtschreibkorrekturen, Ergänzungen und Präzisierungen sowie Verbesserungen der Formatierung bitte direkt im Text vornehmen. Mitarbeit ist sehr willkommen, besonders auf den weiterführenden Seiten. Bitte siezen. Die jeweilige Zielgruppe beachten! Wenn Sie Fragen haben, wenden Sie sich an den Hauptautor: Klaus Eifert.